اولین باجافزار جاوا اسکریپت

Ransom32 یک باجافزار جدید است که با زبان جاوا اسکریپت نوشته شده است.

به گزارش خبرنگار اخبار

داغ گروه

فضای مجازی باشگاه خبرنگاران جوان، باج افزار Ransom32 اولین بار در 29 دسامبر 2015 میلادی گزارش شد. این اولین باری است که یک باج افزار توسط زبان جاوا اسکریپت نوشته میشود.

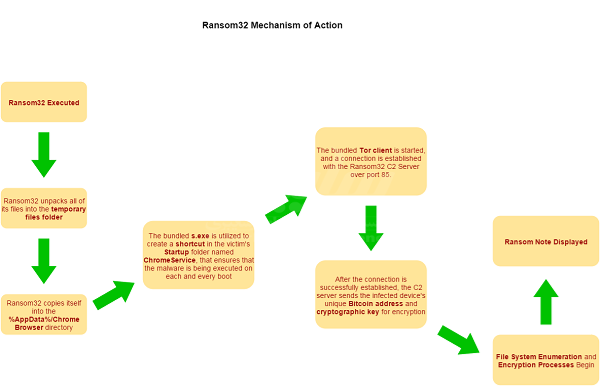

هسته اصلی این باج افزار بر اساس کروم است و بسته نرمافزاری NW.js که یک فایل باینری در بدافزار است،وظیفه اجرای آن را بر عهده دارد. البته برای اجرای موفق، باج افزار دارای فایلهای دیگری ازجمله ffmpegsumo.dll، nw.pak، icudtd.dat و locales نیز است که تابعهای مورد نیاز در آنها وجود دارد.

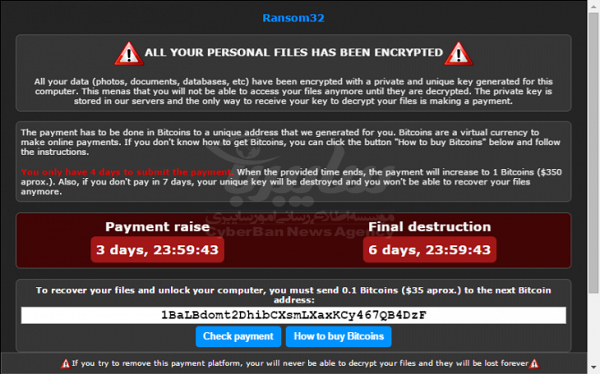

پس از آلوده شدن سامانه کاربر توسط باجافزار و رمزنگاری فایلهای مهم، پرداخت هزینه رمزگشایی از طریق شبکه Tor و توسط بیتکوین امکانپذیر است. این کار به دلیل شناسایی دشوار هکر در شبکه Tor است. فایل rundll32.exe در باجافزار ارتباط با شبکه Tor را برقرار میسازد.

باج افزار Ransom32 فایل کاربران با پسوندهای زیر رمز میکند:

.jpg, *.jpeg, *.raw, *.tif, *.gif, *.png, *.bmp, *.3dm, *.max, *.accdb, *.db, *.dbf, *.mdb, *.pdb, *.sql, *.*sav*, *.*spv*, *.*grle*, *.*mlx*, *.*sv5*, *.*game*, *.*slot*, *.dwg, *.dxf, *.c, *.cpp, *.cs, *.h, *.php, *.asp, *.rb, *.java, *.jar, *.class, *.aaf, *.aep, *.aepx, *.plb, *.prel, *.prproj, *.aet, *.ppj, *.psd, *.indd, *.indl, *.indt, *.indb, *.inx, *.idml, *.pmd, *.xqx, *.xqx, *.ai, *.eps, *.ps, *.svg, *.swf, *.fla, *.as3, *.as, *.txt, *.doc, *.dot, *.docx, *.docm, *.dotx, *.dotm, *.docb, *.rtf, *.wpd, *.wps, *.msg, *.pdf, *.xls, *.xlt, *.xlm, *.xlsx, *.xlsm, *.xltx, *.xltm, *.xlsb, *.xla, *.xlam, *.xll, *.xlw, *.ppt, *.pot, *.pps, *.pptx, *.pptm, *.potx, *.potm, *.ppam, *.ppsx, *.ppsm, *.sldx, *.sldm, *.wav, *.mp3, *.aif, *.iff, *.m3u, *.m4u, *.mid, *.mpa, *.wma, *.ra, *.avi, *.mov, *.mp4, *.3gp, *.mpeg, *.3g2, *.asf, *.asx, *.flv, *.mpg, *.wmv, *.vob, *.m3u8, *.csv, *.efx, *.sdf, *.vcf, *.xml, *.ses, *.dat

همچنین بهمنظور مطمئن شدن هکر از عدم آسیبرسانی باج افزار به سیستمعامل کاربر، فایلهای مهم سیستمعامل با آدرسهای زیر رمز نمیشوند:

:\windows\

:\winnt\

programdata\

boot\

temp\

tmp\

$recycle.bin\

Ransom32 از رمزنگاری AES با کلید 128 بیتی استفاده میکند. یک کلید جدید برای هر فایل جدید ایجاد میشود. تمامی این کلیدها توسط الگوریتم RSA و کلید عمومی اخذ شده از سرور کنترل و مدیریت (C&C) رمز میشوند.

سایبربان

انتهای پیام/

شهروند خبرنگار مازندران؛

لذت رانندگی در جاده برفی سوادکوه + فیلم

معاون اجتماعی دادگستری کرمان:

۸۰ مشاور املاک در استان کرمان پلمب شدند